Bạn có bao giờ tự hỏi làm thế nào thông tin cá nhân của bạn được bảo vệ an toàn trên mạng internet? Hay làm thế nào các giao dịch trực tuyến được đảm bảo tính xác thực và toàn vẹn? Câu trả lời nằm một phần trong thuật toán mã hoá băm SHA-256 – một trụ cột quan trọng trong bảo mật thông tin hiện đại. Bài viết này sẽ giúp bạn hiểu rõ hơn về SHA-256, cơ chế hoạt động, ứng dụng và tầm quan trọng của nó trong thế giới kỹ thuật số ngày nay.

SHA-256: Thuật toán băm an toàn và hiệu quả

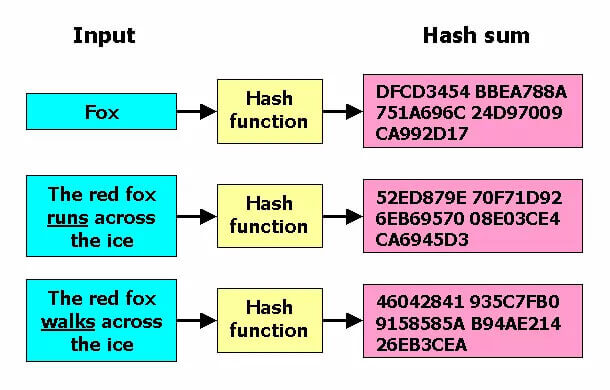

SHA-256 (Secure Hash Algorithm 256-bit) là một thuật toán băm mật mã thuộc họ SHA-2 (Secure Hash Algorithm 2). Thuật toán băm là một hàm toán học một chiều, nghĩa là từ một dữ liệu đầu vào (có thể là một văn bản, một tập tin, một hình ảnh…), nó sẽ tạo ra một chuỗi ký tự có độ dài cố định được gọi là giá trị băm (hash value) hoặc ký tự băm. Đặc điểm quan trọng nhất của một hàm băm an toàn là tính khả nghịch thấp: rất khó để từ giá trị băm tìm ngược lại dữ liệu gốc.

SHA-256 tạo ra một giá trị băm có độ dài 256 bit (tương đương 64 ký tự hexademical). Mỗi thay đổi nhỏ nhất trong dữ liệu đầu vào sẽ dẫn đến sự thay đổi hoàn toàn khác biệt trong giá trị băm đầu ra. Tính chất này giúp SHA-256 được ứng dụng rộng rãi trong việc xác minh tính toàn vẹn của dữ liệu và chứng thực kỹ thuật số.

SHA-256: Sơ đồ minh họa quá trình băm

Cơ chế hoạt động của SHA-256: Một cái nhìn sâu sắc

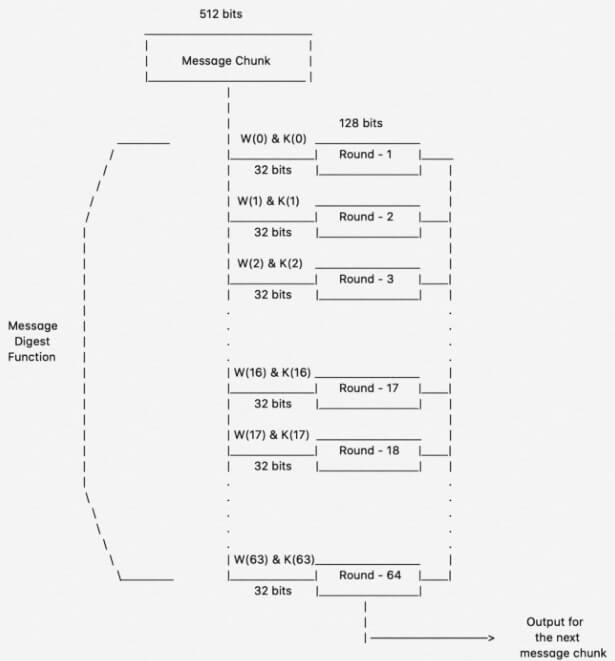

Cơ chế hoạt động bên trong của SHA-256 khá phức tạp, liên quan đến nhiều bước xử lý toán học như: tiền xử lý dữ liệu, phân chia dữ liệu thành các khối, sử dụng các hàm nén, thực hiện nhiều vòng lặp tính toán phức tạp. Tuy nhiên, để hiểu một cách tổng quan, ta có thể tóm tắt quá trình như sau:

- Tiền xử lý: Dữ liệu đầu vào được chuẩn bị và bổ sung thêm các bit để đảm bảo độ dài chia hết cho một số nhất định.

- Phân chia dữ liệu: Dữ liệu được chia thành các khối có kích thước cố định.

- Hàm nén: Mỗi khối dữ liệu được xử lý bằng hàm nén, sử dụng các hàm toán học phức tạp như phép cộng modulo, phép XOR, phép dịch bit… để tạo ra một giá trị trung gian.

- Vòng lặp: Quá trình hàm nén được lặp lại nhiều lần với các kết quả trung gian được kết hợp với nhau.

- Kết quả cuối cùng: Sau khi xử lý tất cả các khối, thuật toán tạo ra giá trị băm cuối cùng có độ dài 256 bit.

Ứng dụng thực tiễn của SHA-256: Bảo mật toàn diện

SHA-256 không chỉ là một thuật toán lý thuyết. Nó được ứng dụng rộng rãi trong nhiều lĩnh vực, đóng vai trò quan trọng trong việc đảm bảo an ninh và bảo mật thông tin. Một số ứng dụng tiêu biểu bao gồm:

1. Chữ ký số và xác thực:

SHA-256 giúp đảm bảo tính toàn vẹn và xác thực của các tài liệu kỹ thuật số. Khi một tài liệu được ký số bằng SHA-256, bất kỳ thay đổi nào nhỏ nhất cũng sẽ làm thay đổi giá trị băm, giúp phát hiện sự giả mạo hoặc thay đổi trái phép. Đây là cơ sở cho nhiều ứng dụng như:

- Chữ ký số điện tử: Bảo vệ tính toàn vẹn và xác thực của các văn bản, hợp đồng điện tử.

- Xác thực phần mềm: Đảm bảo phần mềm tải về từ internet không bị thay đổi.

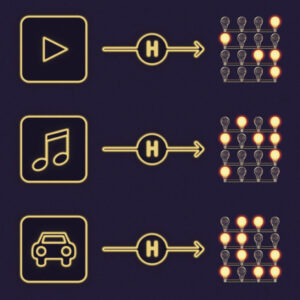

2. Mã hoá mật khẩu:

SHA-256 được sử dụng rộng rãi trong việc mã hoá mật khẩu. Thay vì lưu trữ mật khẩu trực tiếp, hệ thống sẽ lưu trữ giá trị băm của mật khẩu. Khi người dùng đăng nhập, hệ thống sẽ băm mật khẩu nhập vào và so sánh với giá trị băm đã lưu trữ. Nhờ tính khó nghịch của hàm băm, ngay cả khi cơ sở dữ liệu bị xâm nhập, mật khẩu của người dùng vẫn được bảo mật. Tuy nhiên, cần lưu ý rằng hiện nay thường sử dụng kết hợp SHA-256 với các kỹ thuật khác như salting và key stretching để tăng cường độ bảo mật.

Ứng dụng SHA-256 trong bảo mật mật khẩu

3. Blockchain và tiền điện tử:

SHA-256 là một phần không thể thiếu trong công nghệ blockchain. Nó được sử dụng để tạo ra các khối dữ liệu (blocks) trong blockchain, đảm bảo tính toàn vẹn và không thể thay đổi của chuỗi giao dịch. Tính chất “một chiều” của SHA-256 làm cho việc giả mạo hoặc thay đổi các giao dịch trong blockchain trở nên cực kỳ khó khăn. Điều này là nền tảng cho sự an toàn và tin cậy của các tiền điện tử như Bitcoin.

4. Bảo mật dữ liệu:

SHA-256 được sử dụng để tạo ra các giá trị băm đảm bảo tính toàn vẹn của các tập tin. Điều này giúp phát hiện ra các sự thay đổi trái phép đối với dữ liệu. Ví dụ: tập tin được băm trước khi lưu trữ, sau đó khi lấy ra người dùng có thể so sánh lại giá trị băm để đảm bảo tính toàn vẹn của dữ liệu.

So sánh SHA-256 với các thuật toán băm khác:

SHA-256 là một trong những thuật toán băm an toàn nhất hiện nay, nhưng nó không phải là lựa chọn duy nhất. Các thuật toán khác như MD5, SHA-1 đã được sử dụng rộng rãi trước đây, nhưng hiện nay đã bị coi là không an toàn do đã bị phát hiện các lỗ hổng bảo mật. SHA-256 được thiết kế để khắc phục các điểm yếu này, cung cấp độ bảo mật cao hơn. Tuy nhiên, việc lựa chọn thuật toán phù hợp phụ thuộc vào yêu cầu cụ thể của ứng dụng.

Tương lai của SHA-256 và các thách thức bảo mật:

Mặc dù SHA-256 hiện đang là một thuật toán rất an toàn, nhưng với sự phát triển không ngừng của công nghệ tính toán, việc tìm ra các lỗ hổng bảo mật vẫn luôn là một mối đe dọa tiềm tàng. Các nhà nghiên cứu bảo mật liên tục tìm kiếm các phương pháp tấn công mới, đòi hỏi việc cập nhật và nâng cấp các thuật toán bảo mật để đảm bảo an toàn lâu dài. Việc chuyển sang sử dụng các thuật toán băm tiên tiến hơn như SHA-3 cũng đang được xem xét trong một số ứng dụng.

Tương lai của SHA-256 và các thuật toán băm khác

SHA-256 là một thành phần quan trọng trong hệ thống bảo mật hiện đại. Hiểu về cơ chế hoạt động và ứng dụng của nó sẽ giúp bạn hiểu rõ hơn về cách thức thông tin của mình được bảo vệ trong thế giới số. Tuy nhiên, việc đảm bảo an ninh thông tin không chỉ dựa vào một thuật toán duy nhất mà cần sự kết hợp của nhiều biện pháp bảo mật khác nhau.